ISO 27001, a właściwie PN-EN ISO/IEC 27001, to międzynarodowa norma określająca wymagania dla systemów zarządzania bezpieczeństwem informacji (SZBI). Została stworzona w celu ochrony informacji przed szerokim spektrum zagrożeń. Ma pomóc zapewnić organizacjom ciągłość działalności, minimalizując ryzyko oraz zwiększając zaufanie klientów i partnerów biznesowych.

ISO 27001, czyli PN-EN ISO/IEC 27001

Norma ta, to zbiór najlepszych praktyk dotyczących zarządzania ryzykiem oraz zabezpieczeń informacyjnych, wymagających od organizacji identyfikacji zagrożeń dla swoich informacji i implementacji odpowiednich środków ochronnych. Rodzina serii ISO/ IEC 27000, czyli norm międzynarodowych, standaryzujących systemy zarządzania bezpieczeństwem informacji składa się z poniższych podkategorii.

iso.org.pl

- ISO/ IEC 27001 (PN-ISO/ IEC 27001) Systemy zarządzania bezpieczeństwem informacji. Wymagania.

Information security management systems. Requirements. Stanowi podstawę do certyfikacji Systemu Zarządzania Bezpieczeństwem Informacji.- ISO/ IEC 27003 Przewodnik wdrażania SZBI – Information security management system implementation guidance.

- ISO/ IEC 27004 Pomiary – Information security management – Measurement.

- ISO/ IEC 27005 (PN-ISO/ IEC 27005) Zarządzanie ryzykiem w bezpieczeństwie informacji – Information security risk management.

- ISO/ IEC 27006 (PN-ISO/ IEC 27006) Wymagania dla jednostek prowadzących audyt i certyfikację systemów zarządzania bezpieczeństwem informacji – Requirements for bodies providing audit and certification of information security management systems.

ISO 27001: cele i korzyści

Proces wdrażania rozpoczyna się od określenia zakresu systemu, identyfikacji aktywów informacyjnych, oceny ryzyka i wyboru odpowiednich środków kontroli. Wprowadzenie ISO 27001 wymaga od organizacji przyjęcia zintegrowanego podejścia do zarządzania bezpieczeństwem informacji, które obejmuje opracowanie polityki bezpieczeństwa, cele oraz procedury.

Korzyści płynące z wdrożenia ISO 27001 to przede wszystkim wzrost zaufania klientów, poprawa wizerunku firmy oraz zapewnienie zgodności z wymogami prawnymi dotyczącymi ochrony danych. Organizacje mogą także oczekiwać lepszego zarządzania ryzykiem, zmniejszenia liczby incydentów bezpieczeństwa i optymalizacji kosztów związanych z ochroną informacji.

Pozostała część artykułu pod materiałem wideo:

Proces wdrożenia w skrócie

Implementacja normy ISO 27001 wymaga zdefiniowania polityki bezpieczeństwa informacji, analizy i oceny ryzyka, a także wyboru odpowiednich metod jego zarządzania. Kluczowym elementem jest określenie celów ochrony i przyjęcie deklaracji zastosowania zabezpieczeń. Realizacja normy obejmuje przygotowanie i wdrożenie strategii postępowania z ryzykiem oraz implementację wybranych środków ochronnych, znajdując zastosowanie w różnorodnych organizacjach. Model PDCA (Plan-Do-Check-Act) wspiera cały proces wdrażania, od planowania przez realizację i monitoring, po ciągłe doskonalenie systemu zarządzania bezpieczeństwem informacji.

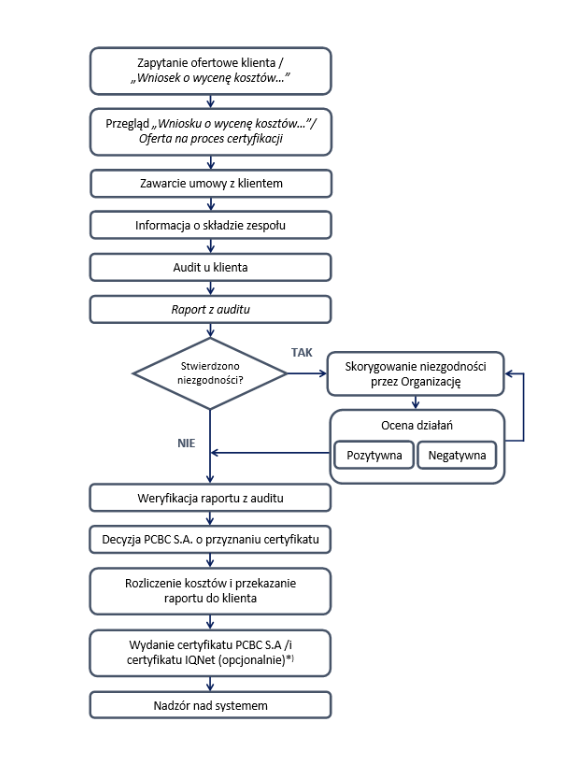

Proces certyfikacji zakłada także regularne przeglądy i audyty wewnętrzne, aby zapewnić ciągłe doskonalenie i dostosowanie systemu do zmieniających się warunków.

Fot. pcbc.gov.pl

Standaryzacja systemów zarządzania bezpieczeństwem informacji

W Polsce funkcjonuje ponad 200 przepisów prawa związanych z ochroną danych, w tym specyficzne wymagania dotyczące tajemnic zawodowych różnych profesji, które zobowiązują do należytej ochrony pewnych informacji, takich jak dane medyczne, finansowe czy prawne. Nieprzestrzeganie tych zasad może skutkować poważnymi konsekwencjami prawnymi, od grzywien po pozbawienie wolności.

Organizacje pragnące skutecznie chronić swoje dane powinny przyjąć zintegrowane podejście do zarządzania informacjami, obejmujące zarówno zasoby informacyjne, jak i infrastrukturę IT oraz potencjalne ryzyka dla bezpieczeństwa danych. Najbardziej rekomendowanym modelem jest międzynarodowy standard ISO/IEC 27001, który wprowadza systematyczne zarządzanie bezpieczeństwem informacji poprzez określone wymagania i praktyki. Zakres ten obejmuje m.in. politykę bezpieczeństwa, ochronę danych osobowych, zarządzanie dostępem, a także procedury zapewniające ciągłość działania i zgodność z obowiązującymi przepisami.

Czytaj dalej: